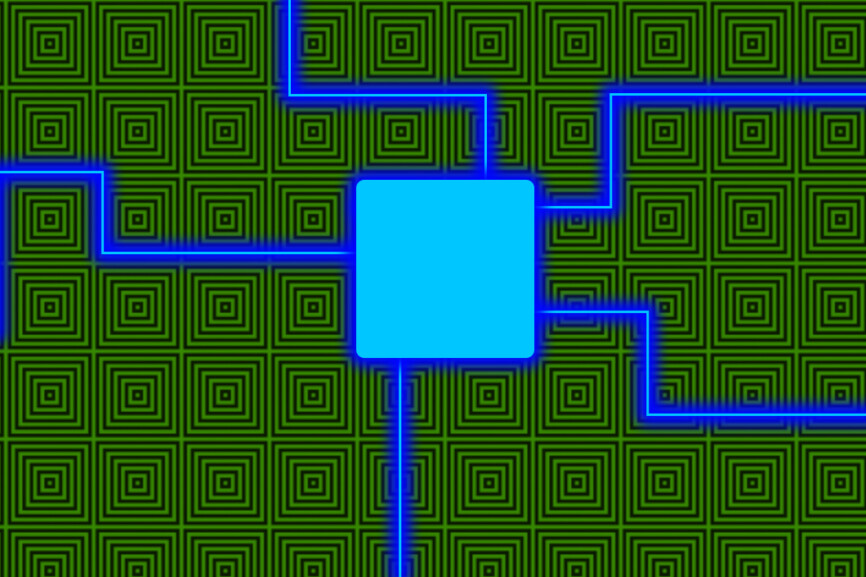

Die Sicherheitslücke in den Computer-Prozessoren ermöglicht es – zumindest theoretisch – auf breiter Front sensible Daten wie Passwörter oder Krypto-Schlüssel abzuschöpfen. Ursache dafür ist eine seit 20 Jahren angewandte Technik, bei der Chips möglicherweise später benötigte Informationen schon im Voraus abrufen, um Verzögerungen zu vermeiden. Da diese Technik branchenweit angewandt wird, bleiben auch die Prozessoren namhafter Hersteller wie die von Intel, Arm oder AMD nicht von der Angriffslücke verschont. Sogar Apple gab in einer Meldung bekannt, dass die eigenen Geräte betroffen seien. Und das, obwohl Apple-Produkte doch sonst immer als besonders sicher galten.

Lücke längst von NSA genutzt?

Ob Cyber-Kriminelle den Mangel bereits ausgenutzt haben, ist bisher nicht bekannt. Experten befürchten allerdings, dass Hacker gerade wegen des Bekanntwerdens der Lücke aktiv werden könnten. Da ein Angriff in den üblichen Log-Dateien keine Spuren hinterlässt, dürfte die Lücke jedoch nicht nur für Hacker, sondern auch für Geheimdienste interessant sein. Denn auch sie suchen gezielt nach Schwachstellen in Computer-Systemen. Man fragt sich also schnell: Wussten die Geheimdienste etwa von der Lücke und habe sie für ihre Zwecke genutzt?

Der US-Geheimdienst NSA hat nach amerikanischen Regierungsangaben wohl nichts davon gewusst: „Die NSA wusste nicht von der Schwachstelle, hat sie nicht ausgenutzt und freilich würde die US-Regierung nie ein großes Unternehmen wie Intel einem Risiko aussetzen, um eine Angriffsfläche offenzuhalten“, sagte der Cybersicherheitskoordinator im Weißen Haus, Rob Joyce, der Washington Post. Er führte einst selbst die NSA-Abteilung, die auf das Eindringen in Computersysteme spezialisiert ist. Auch weitere aktuelle und frühere Mitarbeiter der NSA bestätigten der Washington Post, dass der Dienst die Computerchip-Schwachstelle nicht gekannt habe.

Wie gefährlich ist die Lücke?

Für Verbraucher und Unternehmen stellt sich unweigerlich die Frage, wie gefährlich diese Lücke tatsächlich ist, und ob es überhaupt noch eine Möglichkeit gibt, sich vor Datenklau zu schützen? Schließlich betreffen die Sicherheitslücken sowohl Personal Computer, mobile Geräte und Server als auch virtuelle Maschinen, unabhängig davon, welches Betriebssystem genutzt wird.

„Neue und gefährliche Sicherheitslücken gibt es heutzutage ständig in Standardsoftware wie Betriebssystemen. Neu und interessant finde ich, dass in diesem Fall Hardware betroffen ist – und dann auch gleich eine so weitverbreitete“, erklärt Thomas Promny, Internet-Unternehmer und Veranstalter der d3con. Dennoch bestünde keine große Gefahr vor Datenklau: „Die Chip-Hersteller werden kurzfristig Software-Updates zur Verfügung stellen, die umgehend installiert werden sollten. Damit sollte sich die Gefahr in Grenzen halten lassen“, schätzt Promny.

Roland Schilling, Technik-Referenten der Hamburgischen Beauftragten für Datenschutz und Informationsfreiheit (HmbBfDI), stuft die Gefahr, die von der Sicherheitslücke ausgeht, etwas schärfer ein: „Nach bisheriger Kenntnis handelt es sich um eine schwere Sicherheitslücke, deren vollständige Auswirkungen jedoch noch nicht konkret absehbar sind. Da dieser Bug eine Umgehung der Prozesstrennung ermöglicht, sind vor allem Firmen betroffen, die Virtualisierung (wie beispielsweise die Nutzung und der Betrieb von Cloud-Diensten) einsetzen.“ Aber auch Privatleute sollten die Sicherheitslücke ernst nehmen, da aus beliebigen Speicherbereichen auch Passwörter ausgelesen werden könnten. „Wichtig ist für beide Gruppen, unbedingt die derzeit entwickelten Patches zu installieren, sobald sie verfügbar werden und sich dabei nicht von erwarteten Performanceeinbußen abschrecken zu lassen. Wenn auf die Virtualisierungsinfrastruktur eines externen Anbieters zurückgegriffen wird, sollte auch hier sichergestellt werden, dass dieser seine Systeme patcht“, so Schilling.

Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) nimmt die Lücke offenbar sehr ernst, rief es doch dazu auf, die neuesten Aktualisierungen auf die Smartphones und Computer zu laden. Zudem forderte man die Hersteller auf, die Probleme zu beheben.

Erste US-Verbraucher verklagen Intel

Ebenfalls sehr ernst nehmen die Sicherheitslücke die US-Verbraucher, die jetzt gegen den Branchenriesen Intel klagen. Die Kunden argumentieren mit Blick auf die entdeckte Schwachstelle, dass ihnen schadhafte Chips verkauft worden seien und fordern Wiedergutmachung. Am Wochenende wurden zunächst fünf Klagen bekannt: Zwei in Kalifornien sowie jeweils eine in Indiana, Oregon und New York. Die Kläger streben den Status von Sammelklagen an, denen sich weitere Verbraucher anschließen können. Zu den Klagen äußerte sich der Konzern zunächst nicht.

Intel-Chef Brian Krzanich hingegen kritisierte unterdessen manche Berichte in den Medien als völlig übertrieben. „Das ist kein Problem, das nicht behoben werden kann“, betonte Krzanich laut c’net. So würden Intel und seine Softwarepartner nach eigenen Angaben deutliche Fortschritte machen, die massive Sicherheitslücke in Computerchips zu stopfen. Das Unternehmen habe nach einer eigenen Mitteilung inzwischen Updates für alle Intel-basierten Systeme entwickelt, die vor den beiden Angriffsszenarien „Meltdown“ und „Spectre“ schützen. Für einen Großteil seiner Prozessoren, die in den vergangenen fünf Jahren ausgeliefert wurden, seien inzwischen Updates veröffentlicht worden, hieß es weiter. Bis Ende dieser Woche sollen mehr als 90 Prozent dieser Chips sicher sein.

Was sind „Meltdown“ und „Spectre“?

Die beiden Angriffsszenarien wurden vergangene Woche von Sicherheitsforschern veröffentlicht. Bei Meltdown können Informationen aus dem Betriebssystem abgegriffen werden. Sie sei bisher nur auf Intel-Chips nachgewiesen worden. Die zweite, Spectre, lässt andere Programme ausspähen. Diese Attacke sei schwere umzusetzen – aber auch der Schutz vor ihr sei schwieriger. Paradoxerweise erhöhen die bislang verwendeten Sicherheitsüberprüfungen sogar die Angriffsfläche und können Anwendungen anfälliger für Spectre machen. Allerdings ist dieses Angriffsszenario schwerer auszunutzen als Meltdown. Gleichzeitig sei es aber auch komplizierter, ein allgemeines Gegenmittel gegen dieses Angriffsszenario zu entwickeln. Immerhin sei es laut Forschern möglich, die Ausführung von bereits bekanntgewordenen Schadprogrammen, die auf Spectre basieren, durch Software-Patches zu verhindern. Spectre funktionierte den Forschern zufolge auf Chips von Intel, AMD und mit Arm-Technologie.

IT-Sicherheitsexperten gehen davon aus, dass noch viel Arbeit bevorsteht. Möglicherweise lässt sich die Spectre-Lücke nur durch einen vollständigen Austausch der Prozessoren schließen, schätzen manche Forscher. Experten des Technologie-Blogs The Register gehen davon aus, dass allenfalls ein Teil der Bedrohung durch Spectre gebannt sein dürfte. Eine Variante des Angriffsszenarios, in der Schadsoftware Anwendungen ausspähen könnte, bliebe nicht behoben (ungepatcht), hieß es dort am Freitag.

Mit Material der dpa